ระบบป้องกันแบบไหนเหมาะสำหรับคุณ แต่ละแบบแตกต่างกันอย่างไร ป้องกันอะไรได้บ้าง วันนี้เอสน็อคอนุญาตแบ่งเป็น 3 เทคนิคด้วยกันคือ

1. RTBH หรือ Blackhole หรือ Null0

วิธีนี้ใช้เทคนิคที่อยู่บนอุปกรณ์เน็ตเวิคเช่น Router/Switch ที่มีความสามารถในการ Drop Traffic ด้วย ip route x.x.x.x/32 null 0 ซึ่งผลลัพธ์ก็คือปิดกั้นทราฟฟิคทั้งหมดที่โจมตีมายังปลายทางของเรา ตัวอย่างเช่น Web server ของเรามีไอพี 1.2.3.4 เมื่อเราทำ RTBH จะส่งผลทำให้ ทราฟฟิคทั้งหมดจะไม่สามารถติดต่อกับ 1.2.3.4 ได้ ย้ำนะครับว่า ทุกทราฟฟิค ทุกทราฟฟิค ทุกทราฟฟิค และการที่จะทำ RTBH ให้ได้ผลก็คือต้องให้ผู้ให้บริการอินเทอร์เน็ตช่วยทำด้วยเช่นกัน โดยเทคนิคก็คือประกาศผ่านทาง BGP session ให้ทำการดรอปทราฟฟิคที่ได้ประกาศออกไป

วิธีนี้ฟรี ใครอยากใช้โทรหา NOC ของแต่ละที่เลยผมว่าเขาดีใจนะ 55+

2. On premise

คือการติดตั้งอุปกรณ์ไว้เพื่อป้องกันการโจมตีโดยอุปกรณ์ที่นิยมทำกันก็คือ

– Firewall แต่ด้วยที่ไฟวอล์ทำงานเป็น Stateful ทำให้ในบางครั้งเวลาโดน DDoS โจมตีหนักๆก็ทำให้เกิดอาการรวนหรือล่มกันเลยทีเดียว

– Router/Switch คืออุปกรณ์ที่นิมยมเชื่อมต่อกับอินเทอร์เน็ตเป็นตัวแรกอยู่แล้ว (EDGE Layer) โดยฟีเจอร์ที่จะใช้ทำการป้องกันคือพวก ACL/uRPF เป็นต้น โดยเท่าที่เคยทดสอบมา ประสิทธิภาพในการป้องกัน DDoS ขึ้นอยู่กับเทคโนโลยีที่อยู่บนตัวอุปกรณ์เลยว่าจะประมวลผลแพคเกตได้ขนาดไหน

– DDoS Defense System ชื่อบอกอยู่แล้วเป็นอุปกรณ์ที่ป้องกันโดยเฉพาะ โดยส่วนใหญ่จะทำงานเป็น Stateless เลยทำให้ประมวลผลแพคเกตได้ไวกว่าไฟวอลเยอะ (แต่ราคาก็โหดนะ น้ำตามีเล็ดกันเลยทีเดียว) โดยสามารถติดตั้งได้ทั้งรูปแบบวางขวาง Inline หรือเป็นแบบภายนอก Out of band ก็ได้เช่นกัน

แต่เหนือสิ่งอื่นใดสิ่งที่ต้องมีควบคู่กับการติดตั้งแบบ Onpremise คือต้องมี Bandwidth Internet จำนวนมากเพื่อไม่ทำให้เกิดขอขวดด้วย

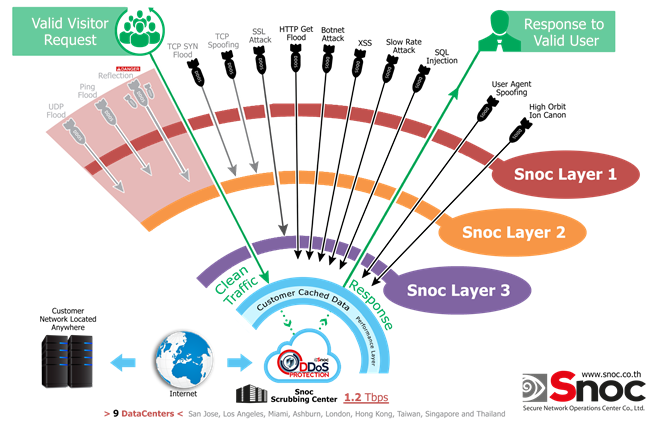

3. DDoS Mitigation Service/Scrubbing center

กลุ่มนี้เป็นผู้ให้บริการป้องกันการโจมตี DDoS โดยเฉพาะ เหตุที่บริการประเภทนี้ได้รับความนิยมคือค่าใช้จ่ายด้านการเชื่อมต่ออินเทอร์เน็ตมีข้อจำกัด เป็นไปได้ยากที่จะสามารถเช่าอินเทอร์เน็ตขนาด 10Gbps มาเพื่อป้องกันโดยเผลอๆค่าใช้จ่ายในการต้องจัดหาอินเทอร์เน็ตแพงกว่าระบบที่ได้รับการปกป้องด้วยซ้ำไป ดังนั้นผู้ให้บริการกลุ่มนี้ถ้าหากเป็นในระบบ Global Mitigation ก็จะมีการเชื่อมต่ออินเทอร์เน็ตทั่วโลกไม่ต่ำกว่า 1 Tbps (ถ้าเทียบกับการโจมตีขนาดใหญ่สุดราวๆ 400Gbps ก็ยังรับได้ ณ ปัจจุบัน Aug 2015) ซึ่งการเชื่อมต่อขนาด 1 Tbps ก็คือระดับประเทศไทยกันเลยทีเดียวล่ะ ทีนี้เรามาดูการให้บริการของผู้ให้บริการประเภทนี้มีแบบไหนบ้างให้เลือกใช้มาชมกันเลยซึ่งแต่ละผู้ให้บริการก็มีเทคโนโลยีที่ช่วยในการกระจายข้อมูล (Load Sharing) ต่างกันออกไป ยกตัวอย่างเช่นของเอสน็อคใช้ Anycast เป็นต้น

– Scrubbing center with GRE/Direct connected ประเภทนี้สามารถป้องกันได้เกือบทุกระบบเพราะผู้ให้บริการจะมีอุปกรณ์ที่ป้องกัน DDoS โดยเฉพาะมาให้บริการผ่านช่องทาง BGP กล่าวคือเมื่อพบว่าถูกโจมตีด้วย DDoS จะต้องมีการปรับ Best path ให้เข้าไปกรองยัง Scrubbing center โดยการเชื่อมต่อกับ Scrubbing สามารถทำได้สองวิธีคือเชื่อมต่อกันตรงๆหรือ DIrect connected และ GRE Tunnel โดยส่วนใหญ่แล้วจะทำการ Redirect Traffic เวลาโดนโจมตีเท่านั้น โดยการทำประเภทนี้จะขอเรียกว่า On-Demand DDoS Mitigation และในบางยี่ห้อก็สามารถเชื่อมต่อกับ Scrubbing center ของตัวเองได้ด้วยเช่นกัน แต่อย่างน้อยลูกค้าจำเป็นต้องมี IP Address Class C เป็นอย่างน้อย

– DNS Base DDoS Protection จะทำการป้องกันเว็บไซต์โดยเฉพาะหลักการคือให้ DNS ทำการส่งข้อมูลที่เป็นประเภท HTTP/HTTP เข้ามายัง Reverse Proxy ขนาดใหญ่ที่กระจายอยู่ทั่วโลก โดยการป้องกันประเภทนี้จะป้องกันตลอดเวลาคือ Always on ข้อดีคือใช้เวลาไม่นานในการติดตั้งเพียงแค่แก้ไข DNS เท่านั้นและส่วนใหญ่นอกจากจะป้องกัน DDoS แล้วก็มักจะมีฟีเจอร์เสริมเช่นป้องกันการโจมตีจากบอทเนต (Botnet) ป้องกันการแฮค (Web Application Firewall) และการกระจายทราฟฟิคของผู้เข้าใช้งาน (Load Balance) เพื่อช่วยลดต้นทุนการรักษาความปลอดภัยและลดค่าใช้จ่ายที่ต้องขยายระบบไปได้เยอะเลยทีเดียว