จะตรวจหา DDoS กันทั้งทีลงทุนแพงๆกันทำไม? ปัจจุบันคุณใช้อะไรในการตรวจสอบ? แล้วคุณใช้เวลาเท่าไหร่ในการค้นหามัน? แต่ในวันนี้ทางเอสน็อคจะขอแนะนำวิธีแบบบ้านๆ แต่มีประสิทธิภาพดีกันหน่อยดีกว่า

Note: บทความนี้เน้นไปที่การตรวจจับ L3-L7 Volume base DDoS Attack

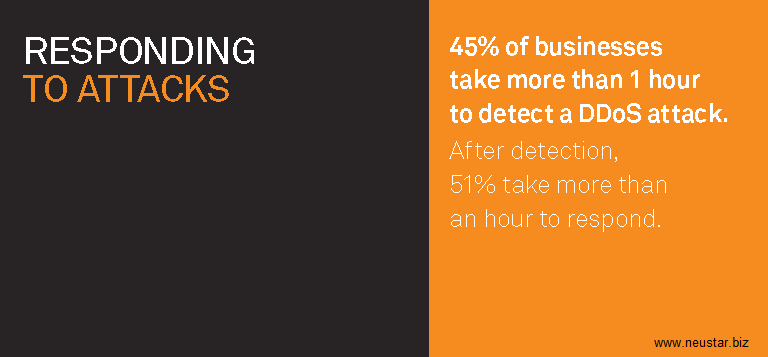

ก่อนอื่นที่จะเข้าไปยังเรื่องของ HOW TO ขอนำเสนอที่มาที่ไปก่อนว่าประสบการณ์ทำให้ทราบว่าผู้ที่โดนโจมตีส่วนใหญ่กว่าจะรู้ว่าตัวเองโดนถูกโจมตีด้วย DDoS ก็ใช้ระยะเวลานานทีนี้เรามาดูกันว่าในงานวิจัยของเดือนเมษายน 2015 ของอเมริกาเหนือมีสถิติอย่างไร

45% ใช้เวลามากกว่า 1 ชั่วโมงกว่าจะรู้ว่าโดน DDoS! อันนี้ขนาดอเมริกาเหนือนะ แล้ว DOWN TIME จะกี่ชั่วโมง? (แต่ก็แอบดีใจ ไม่ได้เป็นเฉพาะคนไทย อยากรู้ว่าเวลาโดน DDoS แล้วเกิดผลอะไรบ้าง ตามไปดูที่ URL:https://www.snoc.co.th/infographics/ddos-impact-2015/)

1. Network Monitor เช่น CACTI/Zabbix/Smokeping

หลายท่านน่าจะรู้จักตัวนี้กันอยู่แล้วโดยที่ซอฟแวร์พวกนี้เอาไว้เก็บสถิติการใช้งาน Bandwidth @ Router/Switch

โดยตำแหน่งที่ต้องเฝ้าระวังเป็นพิเศษคือ Router/Switch ที่เชื่อมต่อกับอินเทอร์เน็ตที่ทำหน้าที่เป็น EDGE แล้วให้ดำเนินการดังนี้

– ปรับให้เป็น Real time ให้ตัวซอฟแวร์อัพเดททุกๆ 30 วินาที

– ตั้งค่าจำนวนแบนวิดที่คาดว่าผิดปกติ (Thresthold) เช่นหากพบว่ามีการใช้งานมากสุดเพียง 150Mbps ก็ให้ตั้งค่า Thresthold ไว้ที่ 170Mbps

– เมื่อพบว่าถึงเกณฑ์ที่ตั้งไว้ก็ให้แจ้งเตือนเลย แจ้งทุกอย่างเท่าที่มีเลยครับ!

หรือสำหรับท่านที่จำเป็นต้องดูแลเครื่องเซิฟเวอร์ด้วยก็สามารถใช้ Host monitoring ด้วยการ Ping/TCP ก็ได้ ซึ่งเมื่อพบว่ามี Latency ที่สูงผิดปกติขึ้นพร้อมกับ Packet Loss ก็ค้นกันเลยว่าใครโดนแล้วก็เริ่ม Mitigation ได้แล้ว

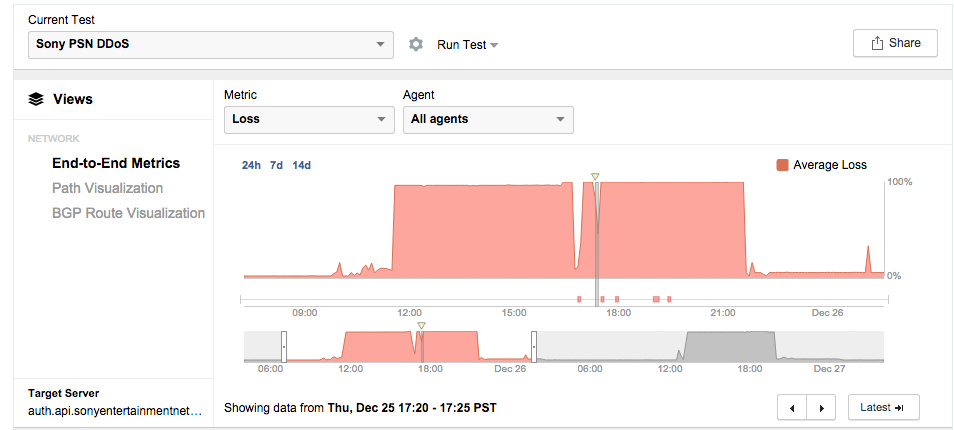

2. Thousand Eyes, Site24x7

หากไม่ต้องการติดตั้งซอฟแวร์ตามข้อด้านบนด้วยตนเองให้ยุ่งยาก ก็ใช้บริการพวกนี้ก็ได้มี Free Trial ให้เลือกด้วยนะแต่ถ้าเอาแบบล้ำๆก็ต้อง Thousand eyes เพราะว่าสามารถ Monitor BGP และสามารถ Import เข้า Virtual Machine ในระบบของเราแล้วเชื่อมต่อกับ Cloud ของ THousand eyes ก็ได้เช่นกัน คอนเซปเดียวกันแต่เปลี่ยนไปใช้แบบพวกเสียเงิน อันนี้ก็ง่ายๆ สบายๆ

https://www.thousandeyes.com/solutions/ddos

3. NetFlow/Sflow/Jflow collector

สิ่งที่จะทำให้เรารู้ว่าเป็น DDoS หรือไม่ต้องรู้ก่อนเลยว่า Baseline ของระบบเราคืออะไรและสื่อสารกันด้วยโปรโตคอลอะไรบ้าง ซึ่งในปัจจุบันนี้สวิตยังสามารถ export flow ออกมากันได้เลยนะ ถ้าถามว่าจำเป็นไหมส่วนตัวทางผมคิดว่าจำเป็นนะ เพราะในการวิเคราะห์ปัญหาเรื่อง DDoS มีเพียงแค่ Firewall Log อาจจะยังไม่เพียงพอ (บางกรณีพบว่าโดน DDoS เพราะว่าไฟวอลตาย แบบนี้ก็มีเยอะ) ซึ่งประโยชน์ของตัวนี้คือจะทำให้รู้ว่าเป้าหมายที่ถูกโจมตีเป็นใคร? จะได้แก้ไขได้อย่างทันท่วงทีส่วนโดยซอฟแวร์ก็มีทั้ง free trial, open source หรือของคนไทยก็มีทำเป็นของ Netka System (สนับสนุนคนไทยด้วยกันหน่อย ^^ http://netkasystem.com/)

ส่วนกลยุทธ์ที่แนะนำมาทั้งหมดใช้คือ ใช้ Network Monitoring เป็นตัวคอย Detection DDoS และใช้ตัว Flow Collector เป็นตัวเจาะจงว่าใครโดนเล่น แบบนี้ก็สบายละ แต่เหนืออื่นใดจำเป็นต้องฝึกฝนตลอดเวลาเพื่อให้สามารถเครื่องมือได้อย่างคล่องแคล่ว

ไม่เพียงแต่จะมีประโยชน์ด้านการรักษาความปลอดภัยและการทำให้ระบบนิ่งแล้ว ยังได้ผลประโยชน์ในส่วนของ FCAPS แม้จะไม่ครบก็เถอะ ฮา 🙂 แต่ก็ยังดีกว่าไม่ทำอะไรเลยนะคร๊าบ เพียงแค่ป้องกันไม่เพียงพอ ต้องรู้ด้วยนะว่าโดนเมื่อไหร่!

ขอบคุณข้อมูลจาก

www.neustar.biz

www.nexusguard.com