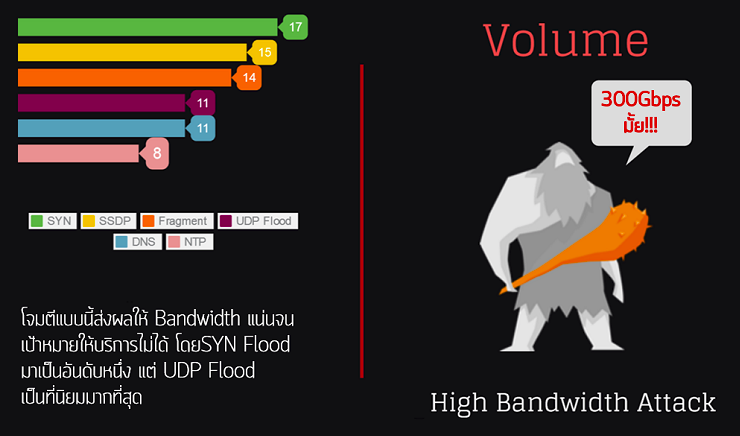

DDoS มีพัฒนาการเทคนิค เพื่อปั้มทราฟฟิคให้มีขนาดใหญ่ขึ้นเรื่อยๆ จากปี 2015 ได้พบ DNS Amplification (การปั้มทราฟฟิคให้ใหญ่ขึ้นด้วยการใช้ช่องโหว่ของ DNS Server) เพียง 300Gbps, ในปี 2017 มีเว็บไซต์ชื่อดัง ถูกโจมตีด้วย Mirai ขนาด 1Tbps และเร็วๆนี้การโจมตีได้มีขนาดใหญ่ขึ้นถึง 1.3Tbps โดยการอาศัยช่องโหว่ของ Memcached Server จากการตรวจสอบพบว่าเครื่องในประเทศไทยถูกใช้เป็นเครื่องมือโจมตีมากสุด

DDoS คืออะไร ทำไปเพื่ออะไร? มีแรงจูงใจอะไรในการโจมตี?

Distribute Denial of Service หรือ DDoS เป็นการโจมตี เพื่อให้เป้าหมายไม่สามารถให้บริการได้ ทำให้มีความสูญเสียจากการดาวน์ไทม์ที่เกิดขึ้น ส่งผลต่อความน่าเชื่อถือ ชื่อเสียง และรายได้ขององค์กร

แรงกระตุ้นที่ใช้ในการโจมตี มีหลายปัจจัย เช่น การหวังผลทางการเมือง, การแสดงพลังทางการเมือง, ความไม่พอใจของผู้ใช้บริการ หรือการกลั่นแกล้งทางธุรกิจ

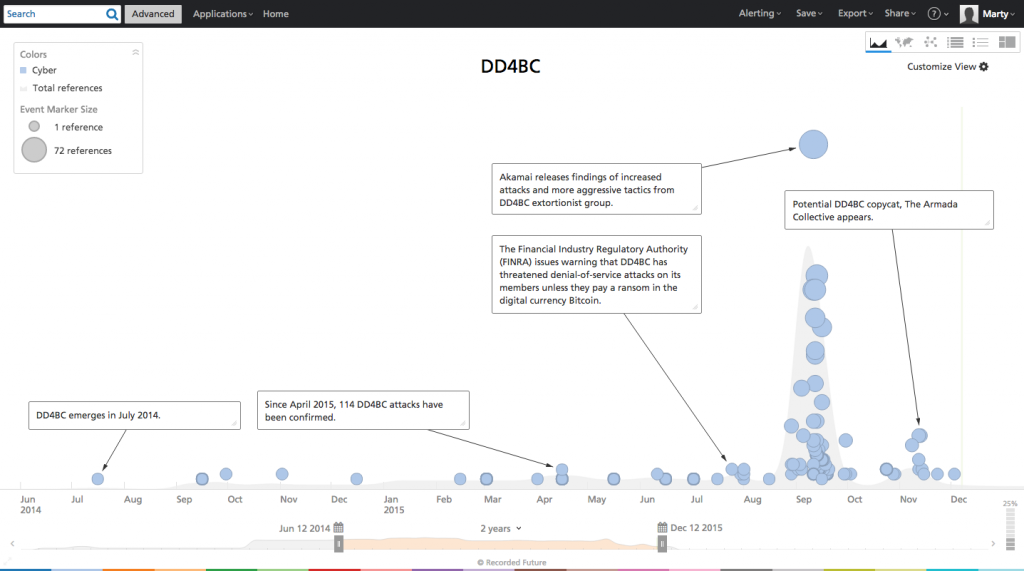

และอีกตัวที่มาแรงแซงทางโค้ง ที่กลุ่มผู้ไม่หวังดี ใช้เป็นเครื่องมือในการหารายได้จากหน่วยงานต่างๆ นั้นก็คือDDoS for Bitcoin (DD4BC) หรือการเรียกค่าไถ่ ซึ่งหากไม่จ่ายเงิน ก็จะโดนโจมตี และการเรียกค่าไถ่นั้นก็จะมีการเพิ่มจำนวนเงินที่สูงขึ้นเรื่อยๆ ซึ่งมันไม่เป็นเรื่องดี สำหรับการทำธุรกิจในยุคปัจจุบัน

DD4BC หรือ DDoS for bitcoin คือการเรียกค่าไถ่ในโลกไซเบอร์ ที่คุณต้องเลือกว่าจะยอมจ่าย หรือจะยอมให้ระบบล่ม

https://www.recordedfuture.com/assets/dd4bc-cyber-extortion-1.png

จะรู้ได้อย่างไร ว่าโดนโจมตี?

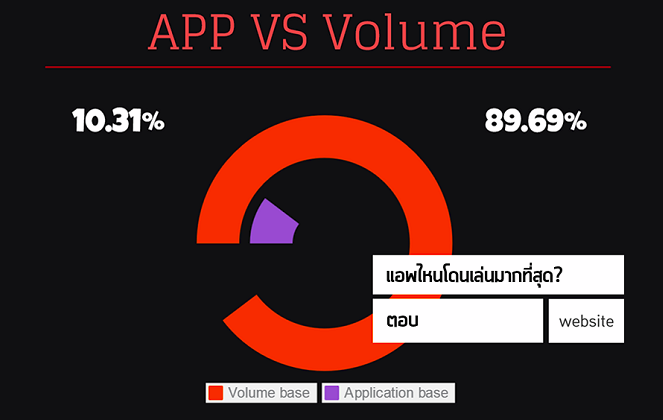

เราจะแบ่ง DDoS Attack ออกเป็น 2 ประเภท

1) การโจมตีในระดับ Layer 3/4 หรือ Volumetric Attack ตรวจจับได้ง่าย เห็นชัดเจน ว่ามี Incoming Traffic ขนาดใหญ่ที่ผิดปกติ เป็นขนาดที่ไม่เคยมีมาก่อน

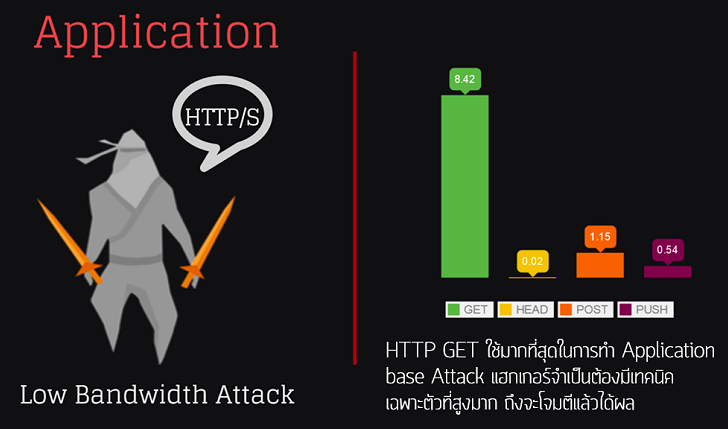

2) การโจมตีในระดับ Layer 7 หรือ Application Attack จะเน้นโจมตีไปยังเว็บเซิฟเวอร์โดยการส่งคำขอเป็นปริมาณที่มาก จนทำให้ระบบการทำงานหน่วง หรือทำให้ระบบหยุดทำงาน เมื่อตรวจสอบที่เซิฟเวอร์จะพบ High usage CPU/Memory และจากสถิติของ HTTP Request พบ Botnet มากถึง 70% ถ้าเว็บไซต์คุณเกิดหน่วงล่ะก็ อย่าเพิ่งอัพเกรดเครื่อง ให้จัดการบอทก่อนเลย

How to monitor DDoS Attack:

- Setup Baseline

- บันทึกและเก็บข้อมูลการใช้งาน Bandwidth Usage ทั้ง Incoming และ Outgoing Traffic

- บันทึกและเก็บข้อมูลปริมาณ CPU/Memory

- บันทึกและเก็บข้อมูลปริมาณ HTTP Request/Sec, Session/Sec, Log/Sec

- บันทึก URL/Path ที่มีการเรียกใช้เป็นประจำจากผู้ใช้

- Setup Monitoring & Notification

- ตั้งค่า Threshold โดยอ้างอิงข้อมูลจาก Baseline และให้มีการแจ้งเตือนหากมีปัญหา

- ตั้งค่า TCP, ICMP, HTTP Probe ไปยังเซอร์วิสที่ให้บริการ มีการแจ้งเตือนหากพบ Loss หรือ Return 503 Error

DDoS incident response plan:

- List Online Asset เช่น Web Site, API Service, DNS, FTP เป็นต้น

- Setup Priority ให้คะแนนความสำคัญของแต่ละ ระบบโดยสามารถใช้ปัจจัยดังต่อไปนี้

- ความสูญเสียที่จะเกิดขึ้นทางตรง เช่น ปริมาณธุรกรรมที่หายไป เป็นต้น

- ความสูญเสียที่จะเกิดขึ้นทางอ้อม เช่น ชื่อเสียง, ลูกค้าที่จะไม่กลับมาใช้บริการ, ปริมาณชั่วโมงการทำงานสูญเปล่า เนื่องด้วยพนักงานไม่สามารถเข้าใช้งานระบบได้

- มูลค่าที่ใช้สร้างระบบนั้นๆขึ้นมา

- ระบบที่ใช้ป้องกันในปัจจุบัน รองรับการโจมตีชนิดใดได้บ้าง สามารถบายพาสการป้องกันได้หรือไม่ และสำคัญที่สุดคือสามารถป้องกัน Volumetric Attack ได้มากน้อยขนาดใด

- Test การทดสอบจะช่วยให้เรามั่นใจได้ว่า ระบบที่เราใช้งานอยู่มีความสามารถในการป้องกันได้เพียงใด ควรมีการทดสอบทั้งแบบ Volumetric และ Application Attack

ทั้งนี้เราได้เล็งเห็นความสำคัญของธุรกิจออนไลน์ที่มีความสำคัญมากในปัจจุบัน ด้วยแคมเปญ “Free DDoS Monitoring & Assessment” สามารถติดต่อสอบถาม เพื่อขอรับบริการได้ที่ sales@www.snoc.co.th, 02-690-3888 หรือ www.snoc.co.th

เกี่ยวกับเอสน็อค

เราจัดตั้งบริษัทเมื่อปี 2014 เพื่อลุยกับ DDoS Attack โดยเฉพาะ เมื่อย้อนกลับไปก่อนที่จะจัดตั้งบริษัท เราได้พบปัญหาการโจมตีที่เกิดขึ้น บ่อยครั้งถูกที่เล่นงาน ถูกโจมตีจนระบบไม่สามารถใช้งานได้เป็นเวลานานกว่า 12 ชั่วโมง และนั่นก็เป็นจุดเริ่มต้นของเรา ในการค้นคว้าเทคนิคและโนโลยี มาใช้ในการป้องกัน DDoS Attack

ในปี 2015 เราได้จัดตั้ง DDoS Scrubbing Center แห่งแรกในประเทศไทย (First Cloud Base DDoS Protection) ที่เชื่อมโยงกับระบบเดียวกันที่อยู่ทุกมุมโลก จนในปีนี้ 2018 เรามีความสามารถในการรองรับการโจมตีจากต่างประเทศได้มากถึง 1.44Tbps และรองรับการโจมตีในประเทศไทยได้มากถึง 600Gbps เราภูมิใจที่ได้ปกป้องภัยไซเบอร์ให้คนไทย ด้วยคนไทยด้วยกัน